Uno de los más útiles procesos que hacen parte del mundo del Hacking Ético es la evaluación del estado de seguridad a través de los Test de Penetración (Pentesting). Cuyo objetivo es poner a prueba un sistema informático, red o aplicación web para encontrar de manera temprana vulnerabilidades que un atacante real pudiese explotar.

Actualmente y ante la necesidad de formalizar este tipo de procesos en una auditoria. Se han especificado algunas metodologías a seguir, que por lo general, contienen básicamente seis fases:

- Reconocimiento

- Escaneo

- Obtener acceso

- Mantener el acceso

- Borrar huellas

- Generar el informe

A modo de resumen, se puede establecer las dos primeras fases como aquellas donde identificamos el objetivo y toda información que pueda ser de utilidad en las siguientes. Como por ejemplo: Nombre de la organización, nombres de sus empleados, nombre de los departamentos, direcciones de correo electrónico, páginas web, direcciones ip, entre otros. El escaneo incluye también los posibles diagramas de red, con su sistema operativo e incluso una enumeración de las posibles vulnerabilidades a explotar.

Básicamente de eso se trata este primer módulo del MOOC: Hacking Ético ofertado por la Universidad de Mondragon. Y por eso, a continuación doy inicio a la realización de la primera tarea:

TAREA 1: Herramientas básicas para obtener información de servidores externos

Las siguientes herramientas son especialmente útiles para empezar a obtener información de los servidores que queremos poner a prueba. Te proponemos que las descargues y te familiarices con ellas.

- Ping: Utiliza la herramienta ping desde la terminal de tu ordenador para comprobar si están disponibles los siguientes hosts:

- www.google.es (O cualquier otra dirección conocida).

- www.euskalert.net

O bien puedes optar por un servidor web de internet de tu elección.

Solución:

El comando Ping, me permite comprobar la disponibilidad de un host por medio del envio de paquetes ICMP incrustados en un paquete IP. Una utilidad para estos casos es que me permite resolver la IP de un host a partir de un nombre de dominio de manera rápida.

Otro ejemplo:

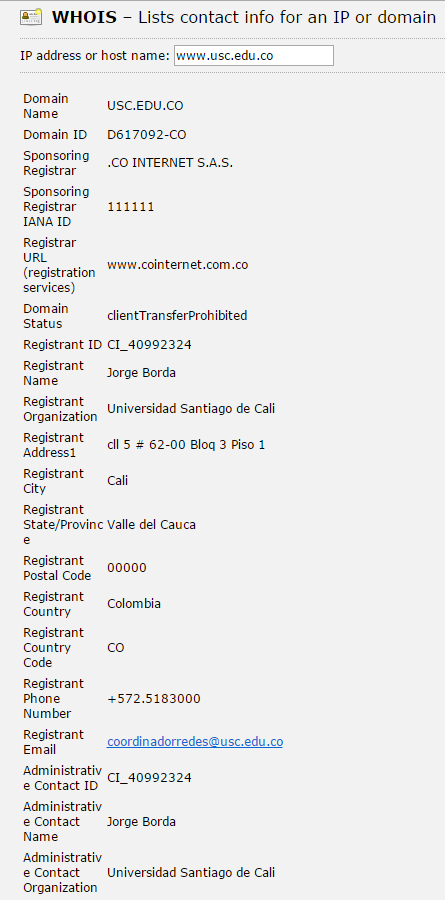

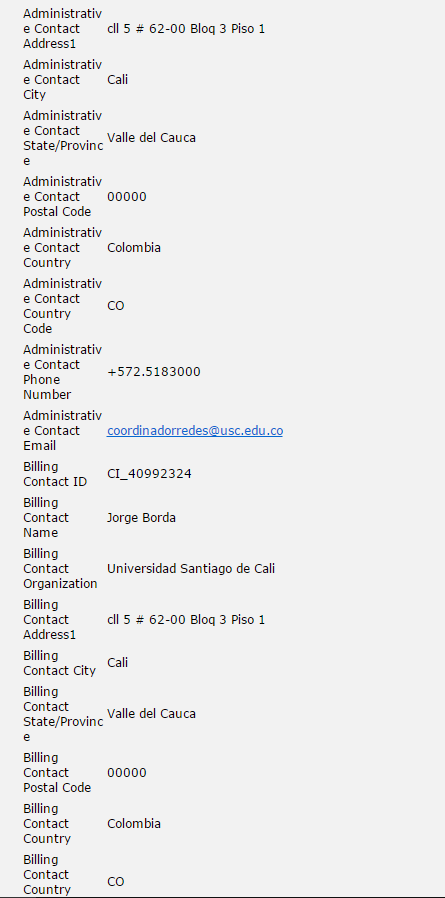

- Whois: Comprueba si esta herramienta está disponible para tu Sistema Operativo. Si es así descárgala y si no usa su versión online (http://ping.eu/ns-whois/). A continuación busca información sobre el dominio que estás investigando. Encuentra la persona que figura como contacto técnico y como contacto administrativo. Esta información puede servir a un hacker para contactar directamente con las personas adecuadas dentro de la empresa (nota: Kevin Mitnick era un experto en colarse en las empresas vestido con un uniforme de asistencia técnica y preguntando por las personas adecuadas).

Solución:

Tal y como se describe, mediante esta herramienta podemos obtener información muy útil para realizar ataques de ingeniería social. Cuya habilidad depende del atacante, en este caso del auditor. Es por esto que para poder hacer este tipo de pruebas se aconseja que la divulgación del proyecto sea limitada en la organización.

Desde linea de comandos en Linux:

- Nmap: Descarga la herramienta Nmapy analiza alguna de las anteriores direcciones. A continuación explica qué puertos están abiertos y cuál puede ser la razón. Nmap también intenta identificar los sistemas operativos y las aplicaciones que están corriendo en el servidor que estás investigando. Identifica alguna aplicación en el servidor y consulta en la página de la Base de Datos de Vulnerabilidades Nacional de Estados Unidos (NVD) a cuántas vulnerabilidades está expuesto.

Solución:

Hasta el momento no se estaba incurriendo en ningún delito. Sin embargo, a partir de aquí y teniendo en cuenta las distintas leyes por pais, se debe tener una previa autorización de la organización o dueños de la información. Debido a que NMap es una herramienta que hace uso de tecnicas algo intrusivas para obtener una mayor cantidad de información de nuestro objetivo. Es por esto, que se debe tener cuidado con lo que escaneamos y hacer uso de objetivos como http://scanme.nmap.org/ o utilizar un ambiente controlado de maquinas virtuales.

Podría describir cada una de las utilidades que tiene NMap pero sería algo extenso y por eso recurro a un CheatSheet de los muchos que puedes encontrar en internet para profundizar en el tema https://hackingdefined.org/publications/nmap-cheat-sheet.pdf

Algunos puertos que suelen estar abiertos:

80/tcp: utilizado para montar el servicio de protocolo HTTP.

443/tcp: utilizado para montar el servicio de protocolo HTTPS/SSL.

2000/tcp: utilizado para montar el servicio de protocolo SCCP (Skinny Call Control Protocol Cisco)

5060/tcp: utilizado para montar el servicio de protocolo SIP (Protocolo de Inicio de Sesiones)

8080/tcp: utilizado como alterno y predeterminado por Apache/IIS para montar el servicio HTTP.

8443/tcp: utilizado como alterno para el protocolo HTTPS.

También puede ser útil una herramienta como Zenmap para Linux que nos entrega una interfaz gráfica más amigable con perfiles preestablecidos para escanear.